WordPress Projekt Gehackt – Als attackierend gemeldete Webseite

7. Mrz 2012Als ich gestern Abend durch langeweile ein Nebenprojekt in den SERPS (Google Suchergebnissen) suchte, und von da auf die Seite gelangen wollte, traf mich fast der Schlag. Eine rote große Anzeige warnte mich davor die Seite zu besuchen:

Als attackierend gemeldete Webseite

Ein Blick auf die Seite brachte erstmal keine Lösung – per Direktaufruf gab es keine Probleme. Was war also geschehen?

Problemanalyse

Auffälliges konnte ich auf der Seite, im WordPress Adminpanel und auf den Unterseiten nicht finden. Nur wenn ich von Google auf meine Seite zugreifen wollte, wurde ich direkt auf die dubiose Seite https://namesti.bee.pl/weitergeleitet. Als ich mir den Quelltext der index.php anschaute (und wie sich später rausstellte – JEDE weitere php Datei), wurde in der ersten Zeile ein verschlüsselter Schadcode zur Weiterleitung von allen Google Besuchern eingerichtet.

Schadcode

Hier ein Beispielcode – falls ihr ähnliche Codeschnipsel in euren WordPressdateien findet, könnt ihr davon ausgehen dass hier etwas faul ist.

<?php eval(base64_decode("ID8+PD9wdseV....")); ?>

Webseite durchchecken

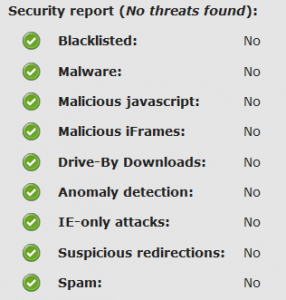

Um ganz sicher zu gehen, benutze ich das Freeware Tool Sucuri SiteCheck – einfach die URL der Seite eingeben und auf „Scan Website“ klicken. Der Report spuckte mir die Realität vor Augen – Site Malwared!!! Zum Vergleich, ein guter Report sollte so aussehen:

Gegenmaßnahmen

Dank dem Abakus Forum fand ich folgenden Beitrag, der mir wenig Hoffnung machte alles schnell zu säubern. Um es kurz zu fassen – eine Säuberungsaktion ist ineffizient und unnötig – es hilft leider nur ein Start von NULL.

Daten löschen

Da man sich einfach nicht sicher sein kann, welche Daten jetzt genau betroffen sind (dank Antivir weiss ich dass es genau 137 waren…), habe ich alles bis auf letzte komplett gelöscht, und ein Datenbackup von vor 2 Monaten eingespielt. Die Datenbank habe ich stehen lassen, dazu jedoch gleich mehr

WordPress Updaten

Als aller erstes habe ich WordPress per Autoupdate auf die neuste Version gebracht. Bevor ich die Plugins Updaten wollte, habe ich alle inaktiven und unnötigen Plugins (circa 9 Stück) direkt gelöscht. Danach auch diese aktuallisiert.

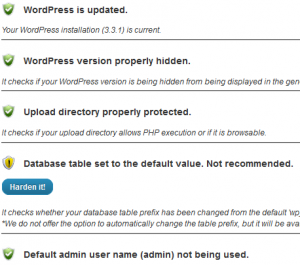

Sucuri Scanner

Den Sucuri Scanner gibt es als WordPress Plugin mit 2 großen Funktionen – einmal den direkten Check in WordPress auf Malware (jetzt zum Glück wieder alles grün) und das 1-click Hardening was einem hilft seine WordPress Installation abzusichern.

Sonstige Sicherheitsaktionen

Außerdem führte ich noch folgende Schritte zur Sicherheitsoptimierung durch

- Löschung des „Standard Admin“ Accounts (admin)

- Änderung der Datenbankstruktur (wp_)

- Änderung des Userpassworts für alle Administratoren

- Änderung des FTP Username und Passworts

- Installation eines Database Backup Tools für WordPress

- Sicherung des gesamten Webspaces

Schlusswort

Ich bin mir leider immernoch nicht sicher, wie der Schadcode in die Seite gelangt ist. Entweder war das Passwort des Admins zu einfach, eine WordPress Sicherheitslücke wurde ausgenutzt, ein Plugin war/ist schädlich oder hatte/hat eine Sicherheitslücke, etc…..

Ich hoffe jedoch jetzt erstmal Ruhe zu haben und euch mit der Zusammenfassung ein bisschen Helfen zu können, und nie wieder „Als attackierend gemeldete Webseite“ gelistet zu werden =)

In: Wordpress | 6.378 Aufrufe bisher

Letzte Aktualisierung: 7. März 2012 von

Kommentarfunktion

Kategorie

- Allgemein (4)

- Intern (12)

- Statistiken (5)

- Internet (54)

- Affiliate Marketing (1)

- Facebook (5)

- Firefox (1)

- Fundstücke (2)

- Gastbeiträge (7)

- Geld verdienen (6)

- Google (7)

- Security (1)

- SEO (15)

- Twitter (1)

- Webdesign (1)

- Wordpress (11)

- Litecoins (2)

- RaspberryPi (1)

- Sonstiges (8)

- Android (1)

- Dropbox (1)

- Handy (2)

- MediaPortal (1)

- Privat (1)

- Programmieren (1)

- Tutorials (3)

Archiv

- Juli 2018

- April 2016

- Januar 2015

- Oktober 2014

- Juni 2014

- Mai 2014

- Januar 2014

- Dezember 2013

- November 2013

- Oktober 2013

- September 2013

- Juni 2013

- Mai 2013

- April 2013

- Februar 2013

- Januar 2013

- Dezember 2012

- November 2012

- Oktober 2012

- September 2012

- Juli 2012

- Juni 2012

- Mai 2012

- April 2012

- März 2012

- Februar 2012

- Januar 2012

- Dezember 2011

- November 2011

- Oktober 2011

- September 2011

- August 2011

- Juli 2011

- Juni 2011

- Mai 2011

- April 2011

3 Kommentare zu WordPress Projekt Gehackt – Als attackierend gemeldete Webseite

RoBo

12. März 2012 am 10:33

Häufig entsteht eine Sicherheitslücke durch eine veraltete timthumb. Diese wird gerne bei Themes genutzt um die Vorschaubilder für Beiträge automatisch zu generieren. Ich prüfe jetzt immer, ob die timthumb auf dem neusten Stand ist (mittels einem Plugin: „Timthumb Vulnerability Scanner“).

Timo

12. März 2012 am 17:03

Danke für den Tipp – habs gleich mal installiert – finde jedoch den Admin Button nicht?! Die Entwicklerseite ist leider auch down 🙁

Alex

20. Juli 2012 am 21:52

Meine Webseiten wurden bereits 2x gehackt (u.a. auch einmal WordPress mit genau demselben Fehlercode).

Meistens liegt das Problem darin, dass du Filezilla oder ein anderes FTP-Programm nutzt, welches deine FTP-Passwörter nicht verschlüsselt abspeichert. Holst du dir dann über eine Sicherheitslücke im Browser einen Virus, liest dieser klammheimlich deine FTP-Daten aus und ergänzt in den relevanten Dateien ein Iframe oder eine Weiterleitung auf die irgendwo gehostete Virusdatei – so verbreitet er sich schnell weiter.

Daher lieber mal deinen eigenen PC checken, nicht dass das Ding immer noch drauf hast.

Gruß Alex