Angriffe auf xmlrpc.php in WordPress verhindern

11. Apr 2016In der heutigen Zeit ist es leider normal geworden dass Webseiten unter einer ständigen Flut von Angriffen stehen. Bisher dachte ich dass der Schutz des wp-admin Bereichs durch einen .htpasswd Schutz sowie einem BruteForce Plugin (z.b. Sucuri Security) ausreichend ist um meine WordPress Instanzen zu schützen. Leider ist dies nicht so wie ich vor einigen Tagen feststellen musste…

Website down!

Durch Zufall bermerkte ich, dass mein Blog nicht mehr erreichbar war:

Durch eine über Tage anhaltende hohe Serverlast war mein Hoster gezwungen meine Seite vom Netz zu nehmen. Doch was war genau passiert? Ich war mir sicher dass es kein Bot geschafft hatte den .htpasswd Schutz zu überwinden…

xmlrpc.php?

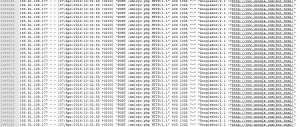

Nach einem Blick in meine über 500MB angewachsene Access Log wurde schnell klar was passiert war:

Im Millisekundentakt versuchte ein „Googlebot“ auf die xmlrpc.php Datei zuzugreifen und per POST Befehl Daten zu übermitteln. Die Datei xmlrpc.php ist in WordPress für die Kommunikation mit externen Blogs und Anwendungen zuständig. Die Pingback-API ermöglicht Art Vernetzung zwischen verschiedenen Blogs und dient gleichzeitig als Schnittstelle, um WordPress über externe Programmen verwalten zu können.

Gegenmaßnahmen einleiten

Wenn man sich sicher ist dass man die Funktionen der xmlrpc.php nicht benötigt, kann man den Zugriff per .htaccess Datei schützen. Ein löschen der Datei ist leider keine Option, da die Datei nach einem WordPress Update automatisch wieder angelegt wird. Ich habe meine .htaccess Datei im root Verzeichnis folgendermaßen abgeändert:

<FilesMatch „(.htaccess|.htpasswd|wp-config.php|liesmich.html|readme.html|xmlrpc.php)“>

order deny,allow

deny from all

</FilesMatch>

Weitere Informationen auf anderen Blogs zum Thema könnt ihr bei Excel Ticker oder dem Kilobyte Blog finden.

In: Wordpress | 10.779 Aufrufe bisher

Letzte Aktualisierung: 11. April 2016 von

Kommentarfunktion

Kategorie

- Allgemein (4)

- Intern (12)

- Statistiken (5)

- Internet (54)

- Affiliate Marketing (1)

- Facebook (5)

- Firefox (1)

- Fundstücke (2)

- Gastbeiträge (7)

- Geld verdienen (6)

- Google (7)

- Security (1)

- SEO (15)

- Twitter (1)

- Webdesign (1)

- Wordpress (11)

- Litecoins (2)

- RaspberryPi (1)

- Sonstiges (8)

- Android (1)

- Dropbox (1)

- Handy (2)

- MediaPortal (1)

- Privat (1)

- Programmieren (1)

- Tutorials (3)

Archiv

- Juli 2018

- April 2016

- Januar 2015

- Oktober 2014

- Juni 2014

- Mai 2014

- Januar 2014

- Dezember 2013

- November 2013

- Oktober 2013

- September 2013

- Juni 2013

- Mai 2013

- April 2013

- Februar 2013

- Januar 2013

- Dezember 2012

- November 2012

- Oktober 2012

- September 2012

- Juli 2012

- Juni 2012

- Mai 2012

- April 2012

- März 2012

- Februar 2012

- Januar 2012

- Dezember 2011

- November 2011

- Oktober 2011

- September 2011

- August 2011

- Juli 2011

- Juni 2011

- Mai 2011

- April 2011